Autorisation et restriction des Dossiers et fichiers avec NTFS

Sommaire de l'article :Contrôle d'accès sur les fichiers ou les dossiers

On parle souvent de sécurité contre les agressions sur

le net, mais qu'en est-il de la sécurité interne de votre

système d'exploitation face à de mauvaises manipulations sur des

dossiers ou documents personnels qui peuvent être lourdes de

conséquences. (des heures de travail perdues, etc..).

De nombreux utilisateurs pensent que cela ne sert à rien de

protéger ses dossiers, car les dossiers ou fichiers qu'ils ont

sur leurs

disques durs n'ont pas de véritable intérêt.(soi-disant,

c'est ce qu'ils croient ou pensent sur de nombreux forums).

Un bon nombre de dossiers ou fichiers sur un PC peut avoir un

caractère plus ou moins confidentiel, des fichiers sur lesquels

vous

pourriez travailler pour votre boulot, de votre boîte de messagerie

personnelle, la gestion de vos comptes bancaires, la fabrication

de votre site, vos photos personnelles, etc ...ou simplement

l'intégrité du système d'exploitation

lui-même.

D'autres intérêts des droits et autorisations

résident surtout dans le fait de pouvoir

récupérer ces droits sur des dossiers qui ont

subi une attaque virale, je pense surtout au dossier de "restauration

système" sous XP qui n'a que les droits "Système" par

défaut. Ou bien encore de modifier des droits sur des fichiers système

afin de les défragmenter, etc.

Ce qu'il faut savoir :

Quand votre système de fichier est en FAT, un utilisateur qui a un accès à votre machine peut voir et modifier des fichiers même s'ils ne sont pas partagés.Que peut-on faire ?

C'est là qu'interviennent les avantages liés au format de fichier NTFS. Les autorisations grâce au système de fichiers NTFS permettent de donner des droits d'accès aux utilisateurs en local ou à distance. Ces droits s'appliquent à la racine d'un disque, d'un dossier ou d'un fichier. Ce système de gestion de droits devient assez vite complexe et je vous propose faire le tour de quelques outils à votre disposition afin d'avoir un aperçu de certaines subtilités.Les premières choses à faire :

Windows 2000/XP permettent de créer des "sessions utilisateurs", c'est la 1ère chose à faire si vous êtes plusieurs à utiliser le PC familial.Une fois les sessions créées, chaque utilisateur aura un dossier "Mes Documents" partagé par défaut.

Il faut donc supprimer ce partage simple, passer votre système de fichier en NTFS (voir l'article sur la sécurité pour effectuer ces manipulations)

Si vous avez XP Home (uniquement), il faut ajouter l'onglet de sécurité voir l'article

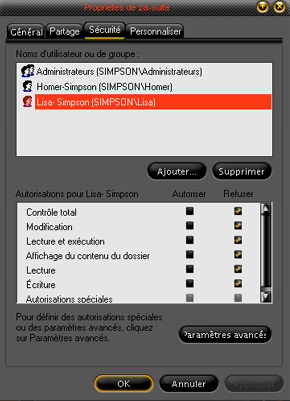

Onglet Sécurité

Tout ce que nous allons voir sur cet article se fait par l'explorateur, dans les propriétés des disques, dossiers ou fichiers, avec l'onglet de "Sécurité"

Dans cet onglet "Sécurité", nous avons 2 fenêtres principales:

- Noms d'utilisateur ou de groupePermet d'ajouter ou de supprimer des utilisateurs ou des groupes de travail sur le dossier ou fichier -----------------------> |

|

- Autorisation pour "Lisa-Simpson"Permet de donner des droits ou de les refuser à chaque utilisateur ou groupe.Activer les cases "autoriser ou refuser" -----------> |

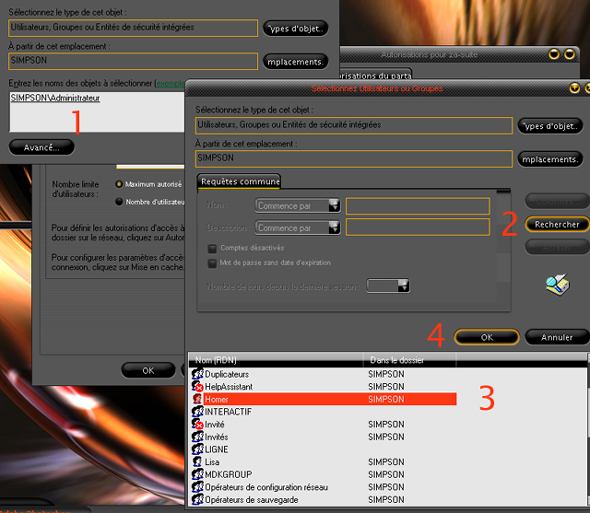

Pour ajouter un utilisateur, cliquez sur "Ajouter"

Nous arrivons à une multitude de fenêtres qui vont

s'ouvrir par la suite, (on peut dire que ca ne clarifie pas

vraiment

l'utilisation de cet onglet pour ajouter un utilisateur).

1- Entrer les noms des objets à

sélectionner, cliquez sur "avancé"

2- Séléctionner un utilisateur ou

groupe, cliquez sur "rechercher"

3- la suite de la fenêtre va s'ouvrir sur les

Noms, sélectionnez le nom que vous souhaitez rajouter

4- Cliquez sur "ok"

pour ajouter le nouvel "utilisateur ou

groupe", fermez toutes les fenêtres, et votre

nouvel utilisateur sera

inscrit dans l'onglet "Sécurité".

Pour supprimer un utilisateur, c'est beaucoup plus simple,

sélectionner "l'utilisateur" et "supprimer"

A ce stade, il nous reste à attribuer les restrictions : "Autoriser/Refuser" sur le dossier ou

le fichier.

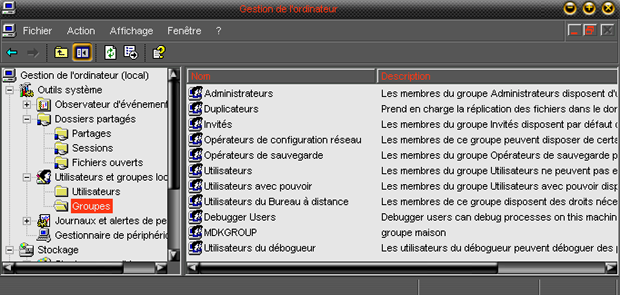

Les utilisateurs et les groupes

Avant d'autoriser ou refuser, commençons par faire le tour des utilisateurs présents sur votre PC, il en existe plein. Pour connaître les utilisateurs et les groupes sur votre OS, Menu "Démarrer" allez dans "Exécuter" et tapez : lusrmgr.msc

En cliquant sur les propriétés de l'utilisateur, avec les options, vous pouvez l'incorporer dans divers groupes, voir les groupes ci-dessous. Ou éventuellement interdire ou suspendre un utilisateur, comme "Help Assistant' ou "Invité" par exemple.

Pour Windows 2000 et XP Pro le nombre maximal de "comptes utilisateurs" que l'on peut créer est de 10

Pour Windows XP Home le nombre maximal de "comptes utilisateurs" que l'on peut créer est de 5

Pour les versions Serveur, c'est en fonction du nombre de licences acquises.

Passons aux groupes

Ici, vous pouvez ajouter des groupes particuliers et inscrire des utilisateurs dans ces groupes, l'intérêt peut être de ne mettre qu'un seul nom de "groupe" à la place de 3 utilisateurs afin de leur attribuer les mêmes droits sur un dossier par exemple.

Vous pouvez ègalement supprimer un utilisateur d'un groupe ayant des privilèges, afin d'optimiser les restrictions sur cet utilisateur.

A savoir aussi :

Le groupe "Administrateurs" représente tous les utilisateurs de la machine qui ont les "privilèges d'administrateurs" et qui ont tous les pouvoirs sur le système.

Si vous souhaitez interdire des dossiers ou fichiers à un utilisateur qui a les privilèges d'administrateur, il est préférable de ne pas mettre ce groupe "Administrateurs" dans l'onglet de sécurité, mais simplement votre nom d'utilisateur ayant les privilèges d'administrateur, ou bien supprimer l'utilisateur en question du groupe "Administrateurs".

Pour votre sécurité :

Il existe d'autres groupes "Tout le monde" "Système"

ou "Reseau" qui ne figurent pas ici, car il font partie

intégrante du

système d'exploitation.

Ces groupes n'ont pas lieu d'être

dans l'onglet de Sécurité de vos dossiers ou fichiers

personnels, il est préférable de

les supprimer pour des raisons de sécurité.

Attention avec le groupe "Tout le monde" qui inclut

même l'utilisateur "invité"

Autorisations sur les fichiers

- Propriété des objets : Windows

attribue un propriétaire à un objet au moment de sa

création. Par défaut, le propriétaire est le

créateur de l'objet.

- Autorisations attachées aux objets : Les

principaux moyens mis en oeuvre dans le contrôle d'accès

sont les autorisations, ou

droits d'accès. Dans les systèmes Windows, des

autorisations peuvent être définies pour les fichiers, les

dossiers et d'autres objets

du système. Les autorisations permettent ou interdisent aux

utilisateurs et aux groupes des actions particulières. Les

autorisations

sont principalement mises en oeuvre au moyen de descripteurs de

sécurité, qui définissent aussi les fonctions

d'audit et de

propriété.(l'onglet de sécurité et

l'outil gpedit)

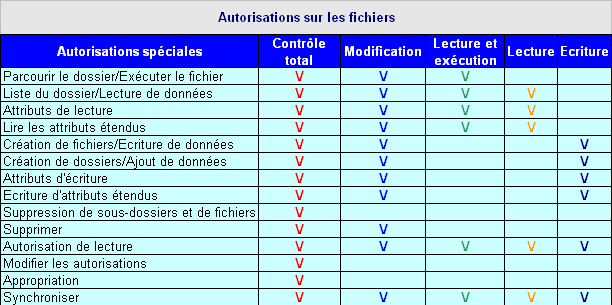

Chacune de ces autorisations consiste en un groupe logique

d'autorisations spéciales. Le tableau suivant présente

l'autorisation

NTFS sur les fichiers et il spécifie les autorisations

spéciales qui sont associées à cette autorisation.

Attention: Les groupes et les utilisateurs qui disposent de l'autorisation "contrôle total" sur un dossier peuvent supprimer tous les fichiers de ce dossier indépendamment des autorisations protégeant les fichiers.

Chaque fichier peut avoir des autorisations différentes pour tel ou tel utilisateur.

- Principe du privilège minimal : Un élément important dans les autorisations est le principe du privilège minimal, qui établit que tous les utilisateurs doivent avoir le moins d'accès possible aux systèmes, ce minimum leur permettant d'effectuer les tâches liées à leur travail. Ainsi, si un utilisateur doit seulement pouvoir visualiser un fichier spécifique, cet utilisateur doit avoir un accès en lecture seule au fichier ; l'utilisateur ne doit pas pouvoir écrire dans ce fichier.

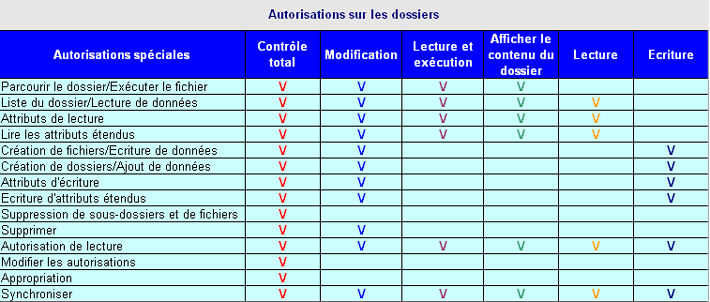

Autorisations sur les dossiers

Identique au tableau des fichiers,les autorisations sur les dossiers

ont un élément suplémentaire

"Afficher le contenu du dossier".

"Afficher le contenu du dossier" : est héritée par les dossiers mais non par les fichiers, et elle doit apparaître seulement lors de le visualisation des autorisations des dossiers.

"Lecture et exécution" : est héritée à la fois par les fichiers et les dossiers et se trouve toujours présente lors de la visualisation des autorisations des fichiers et des dossiers.

A savoir :

Si vous avez un jeu qui ne fonctionne pas avec un utilisateur, vérifiez l'attribution de ses droits sur le dossier afin que l'utilisateur puisse l'exécuter.

Refuser les accès sur les fichiers ou dossiers

Les entrées "Refuser"

sont prioritaires sur les entrées "Autoriser",

ce qui signifie que si un utilisateur est membre de 2 groupes,

l'un avec "Autoriser", l'autre avec "Refuser",

l'autorisation de l'utilisateur sera refusée.

C'est le cas par exemple avec le groupe "Administrateurs"

"Administrateurs" fait aussi partie du groupe "Tout

le monde".

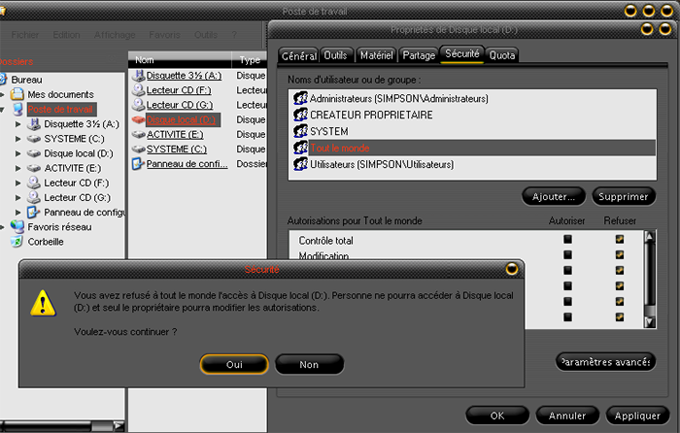

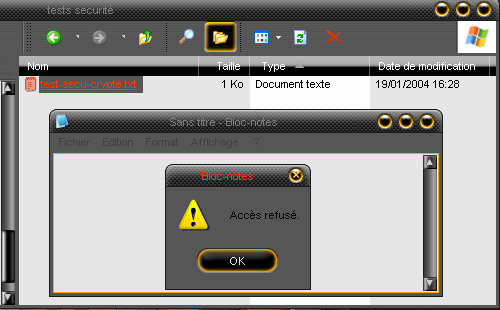

Ici, pour faire un test, nous allons refuser les autorisations au

groupe "Tout le monde"

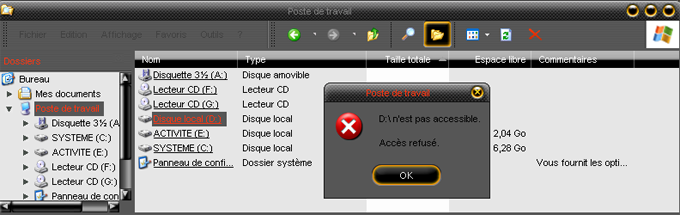

Et voila le résultat, le groupe "Administrateurs" n'a plus accès au disque dur :

Ceci peut être pratique dans le cas où vous avez un autre système d'exploitation sur ce disque dur , ce qui évite de mauvaises manipulations. La meilleure solution serait de supprimer le groupe "Tout le monde" et de n'accorder les droits qu'à un seul "Administrateur".

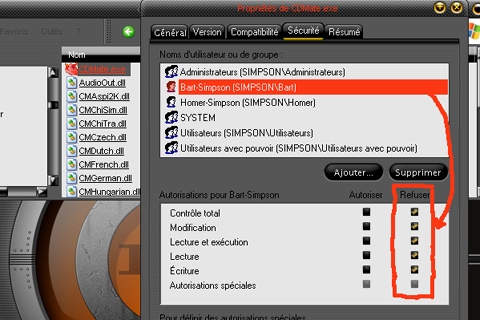

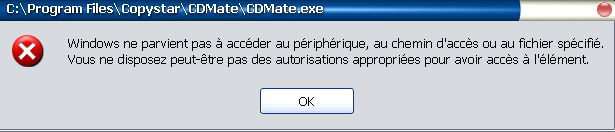

Maintenant, prenons le cas de "Refuser" l'utilisation d'un logiciel ou une fonction à un utilisateur.

J'ai pris comme exemple, l'interdiction de graver un CD avec l'exécutable CDMate sur un utilisateur (ici : Bart)

En ouvrant une session sur l'utilisateur Bart, voila le résultat, il ne peut pas utiliser le logiciel.

En fonction de chaque utilisateur vous pouvez autoriser ou interdire comme bon vous semble.

A savoir :

Si Autoriser ou Refuser ne sont pas sélectionner pour une autorisation, le groupe ou l'utilisateur peut avoir obtenu l'autorisation via l'appartenance à un groupe. Si le groupe ou l'utilsateur n'a pas obtenu l'autorisation via l'appartenance à un groupe, l'autorisation est implicitement refusée au groupe ou à l'utilisateur. Pour autoriser ou refuser explicitement l'autorisation, cliquez sur les cases à cocher appropriées.

Copie ou déplacement d'un dossier ou fichier

Lors de l'utilisation des autorisations NTFS pour sécuriser les accès à des fichiers ou à des dossiers spécifiques, il est très important d'être très attentif à ce qui se passe si l'objet est déplacé ou copié à un autre emplacement du système.

- Quand un objet est "copié"

dans un autre répertoire, il hérite des privilèges

d'accès qui sont ceux du dossier de destination.

- Quand un objet fichier ou dossier est "déplacé"

d'un répertoire vers un autre répertoire, les

autorisations NTFS qui étaient

appliquées au fichier le suivent dans son

déplacement.

Modifier les héritages ou les propriétaires

- Héritage des autorisations :

Windows offre une fonction permettant aux administrateurs d'attribuer et de gérer facilement les autorisations. Connue sous le nom d'héritage, cette fonction fait que les objets d'un conteneur héritent automatiquement des autorisations de ce conteneur. Par exemple, les fichiers d'un dossier héritent des autorisations du dossier quand ils sont créés dans le dossier.

- Gestionnaires d'objets :

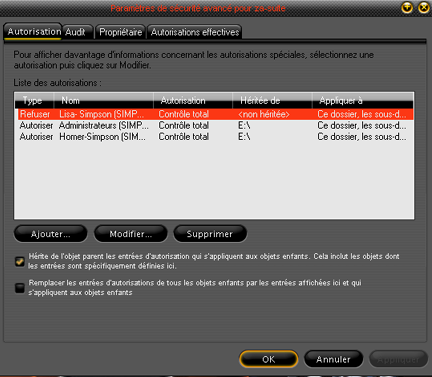

S'il est nécessaire de changer les autorisations sur un objet spécifique, l'outil approprié doit être utilisé pour changer les propriétés de cet objet.Pour accéder à la boîte de dialogue pour les héritages , cliquez sur la case "Avancé" de votre onglet de "sécurité" :

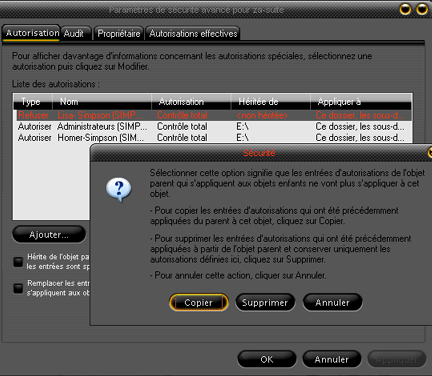

En cliquant sur la case "Modifier" puis dans la fenêtre qui s'affiche sur "Supprimer" vous supprimer la liste complète des autorisations.

La fonction "Supprimer" peut servir principalement dans le cas d'un formatage pour redevenir propriétaire des dossiers ou fichier de l'ex-utilisateur. Il suffira ensuite de réattribuer les droits de propriété du dossier/fichier au nouvel utilisateur.

En décochant la case"Hérite de l'objet parent" puis "Modifier" puis dans la fenêtre qui s'affiche sur "Copier"

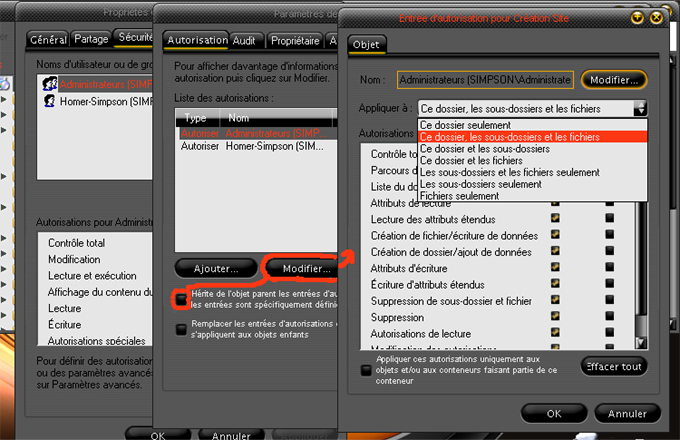

Vous obtiendrez la fenêtre qui suit, à savoir "Entrée d'autorisation" afin de choisir les diverses options d'héritages.

Sélection de l'endroit ou des autorisations doivent être appliquées La boîte de dialogue "Entrée d'autorisation" apparaît quand des autorisations sont définies sur des fichiers ou des dossiers.

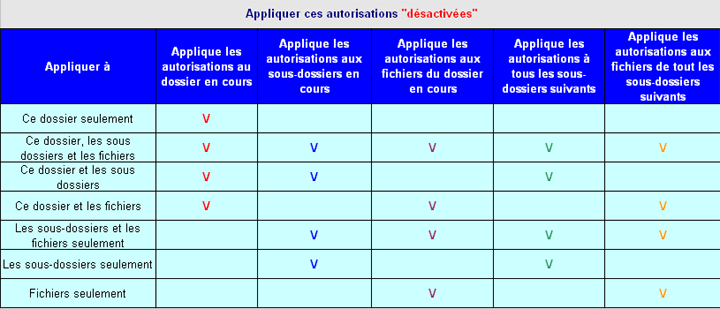

Voici les autorisations qui sont appliquées comme suit quand la case est décochée en fonction de "Appliquer à" :

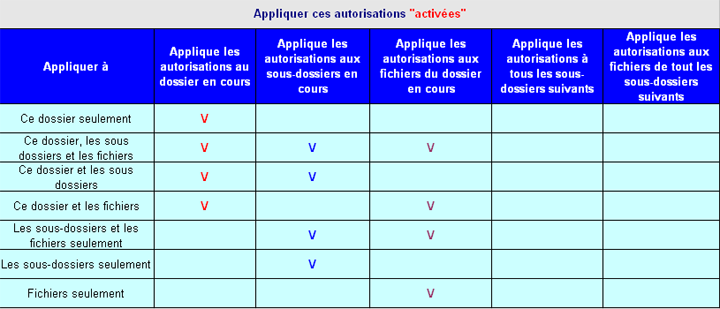

Voici les autorisations qui sont appliquées comme suit quand la case est cochée en fonction de "Appliquer à" :

Comme vous pouvez le constater, les possibilités sont nombreuses

d'ou l'intérêt d'avoir le moins d'utilisateurs ou groupes

à gérer

sur votre dossier personnel afin de vous y retrouver.

Une solution simple consiste à la création de dossier

spécifique à des partages de documents entre les

différents utilisateurs, et

mettre les autorisations en conséquence. Les dossiers principaux

de chaque utilisateur auront leurs droits personnels et le refus de

tout les autres utilisateurs

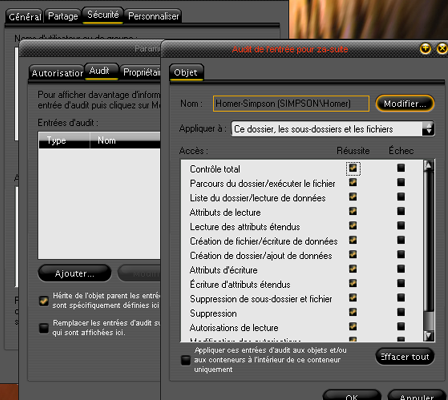

Les audits des dossiers et fichiers

- Audit d'objet : Windows permet à l'administrateur d'auditer les accès des utilisateurs aux objets. Ces événements liés à la sécurité peuvent être visualisés dans le journal de sécurité avec l'Observateur d'événements. Cette option sert principalement sur un réseau, l'utilisation est basée sur le même principe que les héritages.

Les stratégies d'audit fonctionnent de paire avec l'outil Gpedit

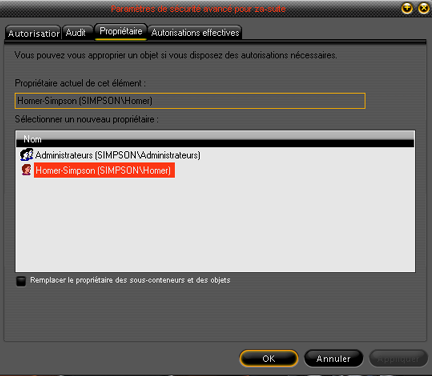

Modifier les propriétaires des dossiers et fichiers

Cette fonction permet de s'approprier un dossier ou un fichier, c'est

le cas par exemple après une réinstallation

complète du

système où vous retrouvez le propriétaire de vos anciens

dossiers qui ressemble à ceci : S-453-2156-0876456-2354S

Afin de devenir Propriétaire de l'objet, vous devez d'abord

supprimer tous les héritages, (voir plus haut)

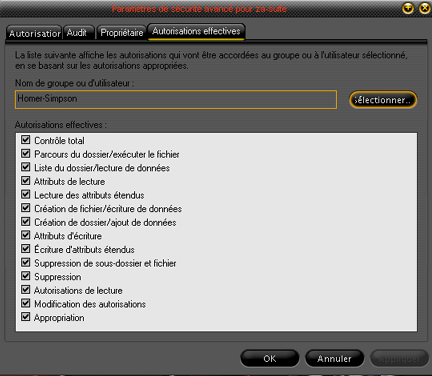

Pour modifier les options il faut passer à l'onglet suivant "Autorisations effectives" afin de définir les droits et autorisations pour le nouveau propriétaire.

Nous avons vu quelques bonnes notions de l'onglet sécurité, l'optimisation de la sécurité de votre OS passe par l'utilisation régulière de ces outils à votre disposition, l'important est de se familiariser avec, et dès la création d'un nouveau dossier sur votre OS, posez-vous la question : A qui j'attribue des droits sur ce dossier ?

Cryptage des fichiers et des répertoires

Passons à une autre option NTFS, l'EFS

(Encrypting File System), une autre façon de paramétrer

des restrictions.

Concerne les systèmes 2000 Pro/ XP

Pro/ 2000 Server/ 2003 Server

Le système EFS est une technologie de cryptage des fichiers capable de stocker des fichiers NTFS cryptés sur le disque dur. Il répond en particulier aux problèmes de sécurité soulevés par la présence, sur d'autres systèmes d'exploitation, d'outils permettant aux utilisateurs d'accéder à des fichiers à partir d'un volume NTFS, sans vérification d'accès préalable.

Avec le système EFS, les données des fichiers NTFS sont cryptées sur le disque. La technologie utilisée repose sur des clés publiques et fonctionne comme un service système intégré, facile à gérer, peu vulnérable et transparent pour l'utilisateur. Un utilisateur qui tente d'accéder à un fichier NTFS crypté dont il possède la clé privée sera capable de l'ouvrir et de l'utiliser comme un document classique. En revanche, un utilisateur ne disposant pas de cette clé privée se verra refuser l'accès au fichier.

Cryptage des fichiers

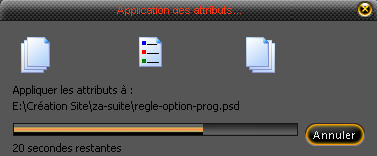

L'utilisateur doit simplement sélectionner un ou plusieurs

fichiers, puis choisir la commande de cryptage dans le menu contextuel

Propriété, onglet "Avancé" "Cryptage de fichier". Le

système EFS crypte le ou les fichiers

sélectionnés.

Une fois crypté, le fichier est stocké comme tel sur

le disque. Toutes les opérations de lecture et d'écriture

sont cryptées et

décryptées de façon transparente. Pour savoir si

un fichier est crypté, l'explorateur utilise la couleur verte

afin de les différencier.

Comme le cryptage est transparent, l'utilisateur utilise le fichier

comme il le fait d'habitude :

- il peut, par exemple, continuer à ouvrir un document Word pour

le modifier ou ouvrir un fichier texte avec le Bloc-notes.

Tout autre utilisateur essayant d'ouvrir ce

fichier crypté s'en verra refuser l'accès car il ne

possède pas de clé de décryptage.

Cryptage des répertoires

Grâce au menu contextuel de l'Explorateur Windows, les utilisateurs peuvent marquer des répertoires comme étant cryptés : tous les fichiers et sous-répertoires créés par la suite seront alors cryptés par défaut et marqués comme tels. En revanche, la liste des fichiers du répertoire n'est pas cryptée et vous pouvez la consulter de la façon habituelle, à condition de disposer des autorisations d'accès nécessaires.

Le marquage des répertoires en vue d'un cryptage est similaire au cryptage des fichiers. L'utilisateur sélectionne le répertoire et choisit l'option de cryptage dans l'Explorateur Windows. Il peut ensuite demander le marquage du répertoire seul ou le cryptage de tous les fichiers et sous-répertoires qu'il contient. Le cryptage des répertoires permet aux utilisateurs de gérer leurs fichiers sensibles par simple copie dans les répertoires cryptés.

Décryptage des fichiers ou des répertoires

Les opérations courantes sur les fichiers ou les

répertoires ne demandent aucun décryptage de la part de

l'utilisateur :

- le cryptage et le décryptage sont, en effet, totalement

transparents en ce qui concerne la lecture et l'écriture des

données sur le

disque. Dans certaines circonstances toutefois, ces opérations

s'avèrent nécessaires lorsqu'un utilisateur a besoin de

partager un

fichier crypté avec d'autres utilisateurs.

Les utilisateurs peuvent décrypter des fichiers et marquer des répertoires comme étant décryptés au moyen du menu contextuel de l'Explorateur Windows. Cette opération est similaire au cryptage. Si elle est effectuée sur un ou plusieurs fichiers, ESF décrypte la totalité des fichiers qui sont alors marqués comme étant décryptés. Pour les répertoires, le menu contextuel comporte une option permettant de décrypter récursivement tous les fichiers et sous-répertoires contenus dans le répertoire.

Récupération du cryptage

Avant toute utilisation, le système EFS

nécessite la mise en place d'une "stratégie de

récupération" des données au niveau du

domaine (ou localement si l'ordinateur n'appartient pas à un

domaine). La stratégie de récupération est

définie par les

administrateurs de domaine (ou par des délégués

connus sous le nom d'agents de récupération), qui

gèrent les clés de récupération

de tous les ordinateurs d'un domaine.

Cette stratégie se fait par l'intermédiaire de l'outil gpedit

et la gestion des certificats se fait par l'intermédiaire de

l'outil

"certmgr.msc",

Exécuter et tapez : certmgr.msc

Il peut être opportun de conserver sur une disquette vos certificats EFS au cas où vous subiriez un crach du système afin de récupérer vos fichiers cryptés, sinon, bonjour la galère pour récupérer vos dosssiers cryptés.

La suite logique de la sécurité, c'est la "stratégie de groupe", l'utilisation des outils comme gpedit.msc permet de travailler sur d'autres restrictions. Jean claude Bellamy consacre un article complet trés intéressant sur le sujet. par ici

Quelques liens sources "Microsoft" qui m'ont permis de préparer cet article :

Définir des contrôles d'accès sur Windows 2000

Système de fichier cryptés pour Windows 2000

Bonne lecture, et à bientôt

Tesgaz le : 02/11/2004

- Article suivant : Exemple de restriction

- Retour : la sécurité

- Haut de page -

- 2004/2005 - Copyleft Attitude - Site hébergé par free.fr