Optimiser la protection de son PC pour Internet en toute sécurité

Par défaut, la configuration

d'origine de Windows 2000/XP est une véritable passoire

sur le réseau, source de

nombreux problèmes récurrents (virus, vers, trojans, BHO,

rootkit, spams, popup, etc..., sans oublier les nombreuses failles de

sécurité

régulièrement découvertes...).

Compte-tenu que nous avons aujourd'hui, grâce à l'ADSL, la

possibilité de surfer 24h sur 24 sur le net,

pour se prémunir, nous avons à notre disposition une

panoplie complète de logiciels, qui ont pour but de

protéger

notre PC, à savoir :

- Antivirus

- Pare-feu (firewall)

- Anti-trojans

- Antispyware

- Proxi

- Anti Pop Up

- Anti Spams

- Navigateur

- logiciel de nettoyage de votre surf, etc...

Vous me direz, tout ces logiciels

devraient suffire à notre protection ?

En partie seulement, car

tous les jours de nouvelles failles sont découvertes, de nouveau

Rootkit, virus et autres bestioles,

toutes plus agressives les unes que les autres pullulent sur le net.

Mais ce n'est pas sur ces logiciels que nous allons nous concentrer,

dans cet article, nous allons essayer d'identifier les points

délicats de Windows 2000/XP et mettre en place quelques

paramétrages qui optimiseront votre protection en

supplément

des logiciels évoqués plus haut, afin de garantir une

plus grande sécurité.

Faisons un tour d'horizon sur

plusieurs chapitres:

- Création des comptes utilisateurs

- Convertir son système de fichier

- Modifier les partages par défaut

- Restrictions suplémentaires

- Fermer les ports "Critiques"

- Fermer les services "à risque"

- Bloquer certains exécutables

- Pour aller encore plus loin dans la sécurité

Cette optimisation s'adresse à la

configuration d'un PC monoposte, sous 2000, XP Home, XP Pro

Création des Comptes utilisateurs

Créer un 2ème compte sur

votre PC :

(Pour version 2000 et XP Pro seulement)

La 1ere chose à faire, c'est de créer un compte, autre

que celui d'administrateur, afin de ne pas laisser cet

accès à

la disposition de tous.

Ce nouveau compte vous servira pour l'utilisation de tous les jours,

bien entendu il faut mettre un mot de passe qui ne

veut rien dire du style :

Exemple :

Z2¤]r#£Q* (ça donnera un peu plus

de fil à retordre aux logiciels de décryptage de mots de

passe).

Plus c'est difficile de s'en souvenir, plus c'est efficace !

Faire de même pour le compte "Administrateur",

mais pas avec le même mot de passe.

Vous pouvez également modifier le nom du compte

"Administrateur" par un autre, pour cela, nous allons aller

dans :

Panneau de configuration =>Outils

d'administration =>Paramètre de sécurité

=>Stratégie locale =>

Option de sécurité :

trouver la ligne : - Comptes : renommer

le compte Administrateur = "Hulk-Matrix"

laissez libre cours à votre

imagination.

Pour la version XP HOME,

Pour avoir accès au compte Administrateur, vous devez démarrer votre PC en" mode sans échec"

Une fois dans le mode sans échec, vous pouvez apliquer les mêmes paramètres

Convertir son système de fichier

Convertir sa partition du système

d'exploitation au format NTFS :

Etape incontournable, passer sa partition système de

FAT32 à NTFS, Pourquoi

?

Sans entrer dans les détails, les

principaux avantages qui nous concernent sont :

- sécurité des dossiers et des fichiers

- permissions /restrictions

- cryptage des données

La manipulation est très simple et sans

perte de données, voici la procédure :

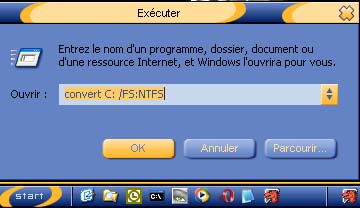

Cliquez sur Démarrer

=>Exécuter, puis tapez : convert C: /FS:NTFS

Une fois cette commande exécutée, une fenêtre va apparaître pour vous dire que le système ne peut pas convertir tout de suite, et qu'il le fera au prochain redémarrage de votre machine.

Une fois que votre PC redémarre, il vous indiquera qu'il convertit vos données en NTFS , c'est tout.

Vous n'êtes pas obligé de convertir toutes vos partitions, mais si vous souhaitez le faire, il n'y a pas de soucis, il suffit de refaire la même manipulation en changeant juste la lettre de partition.

Rappel :

Ici, on parle de sécurité, donc sans cette étape très importante pour la suite de cet article, si vous ne souhaitez pas changer votre système de fichier en NTFS, libre à vous, mais vous perdrez bon nombre de possibilités liées à votre sécurité.

Modifier les partages par défaut

Désactiver le "partage simple" des fichiers et dossiers sous

XP Pro

Windows XP a ajouté un partage simple par défaut, qui partage

l'ensemble des documents du dossier "Mes documents"

de chaque compte utilisateur du PC, non seulement, c'est gênant,

mais cela ne permet pas d'accéder à l'onglet "Sécurité"

des dossiers et fichiers.

Pour changer ce paramètre depuis

l'explorateur de Windows :

Allez dans le Menu "Outils",

"Option des dossiers", onglet

"Affichage" :

Vous pouvez trouver ces mêmes

paramètres en passant par la base de registres:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

à la valeur : "forceguest" de type REG_DWORD

en mettant la valeur à : 0

Et maintenant, vous

avez un nouvel onglet dans les

propriétés des dossiers ou fichiers, l'onglet

"Sécurité"

Tant que nous sommes dans l'explorateur, profitons-en pour modifier l'affichage des dossiers :

Pour changer ce paramètre depuis l'explorateur de Windows,

Menu "Outils", "Option des dossiers", onglet "Affichage" :

Activer la case : "Afficher les fichiers et dossiers cachés"

Désactiver la case : "Masquer les extensions des fichiers dont le type est connu"

Désactiver la case : "Masquer les fichiers protégés du système d'exploitation"

Puis "Appliquer".

Maintenant, nous avons accès à tous les fichiers et dossiers du système d'exploitation.

Avoir l'onglet "Sécurité"

pour Windows XP Home

Sous Windows

XP Home, l'onglet "Sécurité" habituel

de tous les dossiers ou fichiers d'une partition NTFS n'apparaît

pas,

car ce n'est pas prévu!

Il est cependant possible de

disposer de cette fonctionnalité, à l'aide de la

procédure décrite sur le site de Jean Claude

Bellamy :.

voir la faq "Ajout de l'onglet

Sécurité"

Maintenant nous allons supprimer les dossiers partagés sous

Windows XP

en passant par la base de registre:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\My

Computer\NameSpace\DelegateFolders

supprimer la sous clé : {59031a47-3f72-44a7-89c5-5595fe6b30ee}

Profitons-en pour supprimer les partages "Administratif"

par défaut "C$ et ADMIN$"

Toujours par la base de registre:

Exécuter : regedit

Et aller à la clé : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\

Dans la partie de droite, créez une nouvelle valeur Dword

: AutoshareWks Affectez

lui la valeur : 0

Et pour supprimer le partage "Administration

à distance" :

Toujours dans la même clé :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\

Dans la partie de droite,

créez une nouvelle valeur Dword :

AutoShareServer Affectez lui la valeur

: 0

Supprimer le partage de "fichier et d'imprimante sur le réseau"

de votre connexion Internet

et décochez la case "Partages de fichiers et d'imprimantes"

Restrictions supplémentaires

Désactiver

la "Mise à jour automatique"

Pour

changer ce paramètre depuis l'icône du "Poste de Travail",

Clic droit "Propriété",

onglet "Mise à jour

automatique":

Désactivez la case : "Maintenir mon ordinateur

à jour,etc.."

Puis "Appliquer".

Cela nous vous empêchera pas de faire des

mises à jour par la suite.

Nous fermerons le service correspondant

plus tard.

Désactiver "Utilisation à distance"

Pour

changer ce paramètre depuis l'icône du "Poste de Travail",

Clic droit "Propriété",

onglet "Utilisation à

distance":

Désactivez les 2 cases : "Asistance à

distance" et "Bureau à distance"

Puis "Appliquer".

Nous fermerons le service correspondant

plus tard.

Interdire le compte "Invité"

Pour changer ce paramètre, nous allons passer par :

Menu "Démarrer" =>"Panneau de

configuration" =>"Outils d'administration"

=>"Gestion de l'ordinateur",

"Outils système" =>"Utilsateurs et

groupes locaux" =>"Utilisateurs"

:

Désactiver le compte "Invité"

Vous pouvez en profiter pour désactiver les autres comptes : "Help Assistant" et "SUPPORT"

Empêcher les accès "anonymes" qui permettent de connaître les noms d'utilisateurs de votre PC :

en passant par la base de registre:

Exécuter : regedit

Et aller à la clé : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

à la valeur : "restrictanonymous", modifier la valeur REG_DWORD à : 2

à la valeur: "restrictanonymoussam", modifier la valeur REG_DWORD à : 1

Empêcher le système

d'accorder les droits "Tout le monde" aux

anonymes

en passant par la base de registre:

Exécuter : regedit

Et aller à la clé :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

à la valeur : "everyoneincludesanonymous"

, et modifier la valeur REG_DWORD à : 0

(sous XP Pro, cette valeur est déjà sur zéro par

défaut) :

Fermer les ports "Critiques"

La sécurité de votre PC passe par la réduction d'un grand nombre de services Windows et de services réseaux.

Sur les systèmes Windows, un certain nombre de services fonctionnent par défaut et il est souvent souhaitable d'en désactiver la majorité, si le système n'a pas pour vocation d'offrir des services via le réseau.

Pour comprendre et connaître les services vous pouvez vous aider de cet article sur les services

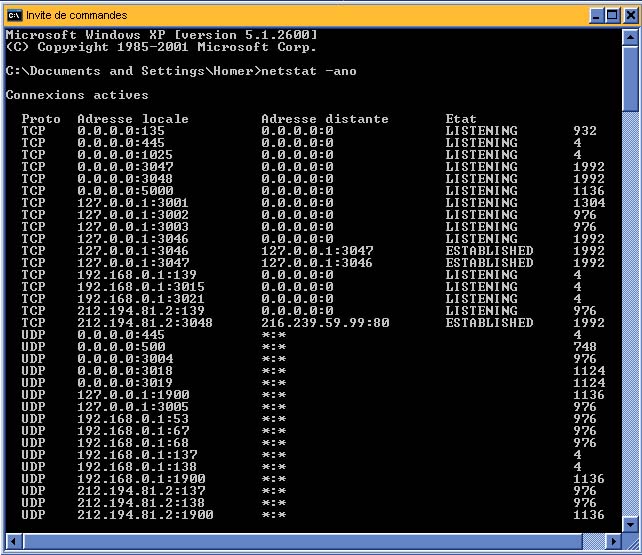

Mais quels sont les ports ouverts

sur mon PC ?

Voici ce que vous pouvez voir par défaut comme ports ouverts

quand vous êtes connecté sur Internet,

en tapant dans une "invite de commande"

(cmd) : netstat -ano

(pour XP) ; netstat -an

(pour 2000)

Comme vous pouvez le constater sur cette image, il en existe un certain nombre que nous allons fermer par l'intermédiaire des services et par la base de registre.(Il est possible que vous n'ayez pas les même sur votre PC)

Mais commençons par comprendre ce qui est indiqué sur cette image avec ce tableau :

| Proto | Permet de savoir si c'est un protocole de connexion sur un port de type TCP ou UDP |

| Adresse locale | Dans le cas où le port local correspondant TCP, le 0.0.0.0: XXX (où XXX est un numéro de port différent de 0) cela signifie que le port est en écoute de toute adresse IP réclamant une ouverture de connexion TCP sur ce port |

| Adresse distante | - Dans le cas de port TCP, le 0.0.0.0:0,

pour l'adresse distante, signifie que la connexion sera acceptée

en provenance de toute adresse IP utilisant n'importe quel port source.

- Dans le cas de port UDP, cette même notion se retrouve avec la représentation *:*. |

| Etat | - TCP (LISTENING): On apprend

déjà que nous sommes en attente de connexion sur un

certain nombre de ports TCP et en attente de

datagramme sur un certain nombre de ports UDP. - TCP (ESTABLISHED) : On apprend que la connexion sortante est établie depuis un port local, ce port va apparaître aussi dans la liste des ports en écoute (état LISTENING) depuis toute adresse (0.0.0.0) sur le même port. En effet, du fait de l'implémentation de l'API Winsock sur TCP/IP utilisée, netstat ne peut pas distinguer certaines "ouvertures internes à la machine" des ouvertures réelles vers l'extérieur, donc on a l'impression qu'il y a des ports ouverts alors qu'il ne le sont pas. |

l'important étant de fermer les ports )

Bon ceci étant dit, passons aux choses sérieuses, nous allons maintenant fermer les ports dits "critiques",

à savoir :

|

Service

|

Port(s)

|

Service(s)

Windows

|

| Protocole IKE |

500/udp

|

IPSEC Policy Agent

|

| Protocole NTP |

123/udp

|

Windows Time

|

| UPnP |

5000/tcp,

1900/udp

|

SSDP Discovery Service

|

| Cache DNS |

dynamique

>1024/udp

|

DNS Client

|

| NetBIOS sur TCP |

137/udp,

138/udp, 139/tcp

|

TCP/IP NetBIOS Helper Service

|

| CIFS/SMB |

139/tcp, 445/tcp

|

Server, Workstation

|

| Portmapper RPC |

135/tcp, 135/udp

|

Remote Procedure Call (RPC)

|

| Tâches programmées |

dynamique

>1024/tcp

|

Schedule

|

| Messenger |

dynamique

>1024/udp

|

Messenger

|

| Service |

1025

|

Services

|

Fermer les ports : "137.

138. 139"

Aller sur les propriétés de votre connexion "Internet", à l'onglet "Gestion du réseau", double-cliquez sur la ligne :

"Protocole Internet TCP/IP" dans cet onglet, aller sur le bouton "Avancé" et positionnez vous sur l'onglet "WINS"

Maintenant, "activez" le paramètre : "désactiver NetBios avec TCP/IP"

Vous refermez tous les onglets et retournez dans l'onglet "Géneral" pour "Appliquer" les changements.

Maintenant fermons les services associés à "NetBios"

Le service "lmhosts", qui sert à la résolution de noms NetBIOS peut être arrêté :

Avec une invite de commande (cmd), tapez : net stop lmhosts

Profitons-en pour désactiver complètement ce service, vous allez dans "exécuter" et vous tapez : services.msc

"désactiver" la ligne : "Asistance TCP/IP NetBios"

Voilà, aussi simple que ça pour fermer ces 3 ports.

| Si vous utilisez une connexion "réseau local", vous pouvez procéder de la même façon pour fermer les ports locaux, cela n'influence pas les connexions du réseau local |

Fermer

le port : "445" qui correspond à NetBT

Ouvrez une invite de commande (cmd) et arrêtez les services "Workstation"

et "serveur"

tapez : net stop rdr

Une fois cette première opération terminée,

tapez : net stop srv

maintenant que ces services sont arrêtés, nous allons les

désactiver

Menu "Démarrer" , "Exécuter",

tapez : services.msc

"Désactivez" la ligne : "Station

de travail" qui correspond à "lanmanworkstation"

"Désactivez" la ligne :

"Serveur" qui correspond à "lanmanserveur"

Une fois ces services arrêtés, le pilote NetBT

peut être arrêté à son tour :

Ouvrez une invite de commande (cmd) et arrêtez le service :

Et tapez : net stop netbt

Pour désactiver le pilote NetBT, la valeur

suivante de la base de registres doit être modifiée :

Menu "Démarrer" , "Exécuter",

tapez : regedit

Allez à la clé : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\

A la valeur : "Start"

modifiez la valeur REG_DWORD à : 4

Dans certaines configurations, il peut être nécessaire de

laisser actif le pilote NetBT, sans utiliser le

transport de SMB

sur le port 445. Dans ce cas, il est possible de

régler la valeur de la base de registres suivante :

Allez à la clé :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters

A la valeur : "SmbDeviceEnabled"

modifiez la valeur REG_DWORD à 0

Fermer le port : "123"

qui correspond à "W32Time"

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "Horloge Windows"

vous "arrétez" le service puis vous le "désactivez"

Fermer le port : "500"

qui correspond à "Internet Key Exchange"

Peut être fermé en arrêtant le service IPsec

services.

Ouvrez une invite de commande (cmd) et arrêtez le service :

Et tapez : net stop policyagent

Et maintenant nous allons le désactiver complètement :

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "Service IPSEC" vous "désactivez" le service

Fermer le port : "1900"

qui correspond à "SSDPSRV"

Peut être fermé en arrêtant le service de

découverte SSDP.

Ouvrez une invite de commande (cmd) et arrêtez le service :

Et tapez : net stop ssdpsrv

Et maintenant nous allons le désactiver complètement :

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "Service de

découvertes SSDP " vous

"désactivez" le service

Fermer les ports supérieurs

à : "1023" qui correspond à "Distributed

Transaction Coordinator"

Peut être fermé en arrêtant le service msdtc

Ouvrez une invite de commande (cmd) et arrêtez le service :

Et tapez : net stop msdtc

Et maintenant nous allons le désactiver complètement :

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "Distributed Transaction

Coordinator" vous "désactivez" le service

Pour 2000 serveur, ce service ferme également le port 3372

Fermer le port : "5000"

qui correspond à "upnphost"

Peut être fermé en arrêtant et en désactivant

le service

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "Hote de

périphérique universel Plug and Play" vous "Arrêtez"

et vous "désactivez" le service

Fermer le port dynamique supérieur

à : "1024" qui correspond à "shedule"

Peut être fermé en arrêtant et en désactivant

le service

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "Planificateur de tache"

vous "Arrêtez"

et vous "désactivez" le service

Fermer le port dynamique supérieur

à : "1027" qui correspond à "messenger"

Peut être fermé en arrêtant et en désactivant

le service

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "Affichage des messages"

vous "Arrêtez"

et vous "désactivez" le service

Fermer le port dynamique supérieur

à : "1024" qui correspond à "clientDNS"

Peut être fermé en arrêtant et en désactivant

le service

vous allez dans "exécuter"

et vous tapez : services.msc

A la ligne : "ClientDNS" vous "Arrêtez"

et vous "désactivez" le service

Il est possible de désactiver le

mécanisme de cache de socket utilisé par le service

dnscache de Windows XP,

en ajoutant une valeur dans la base de registres sous la clé :

Allez à la clé :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters\

Ajoutez la valeur : "MaxCachedSockets"

et donnez la valeur REG_DWORD à : 0

Femer le port "135"

Pour fermer ce port qui utilise le service "Appel de procédure distante" qui lui ne

peut, en aucun cas être fermé

pour cause de blocage de toutes connexions, il faut modifier plusieurs

paramètres dans la base de registre, dont

voici la procédure :

Création des "Restrictions des

interfaces d'écoute sur Windows"

Une valeur de la base de registre

permet de configurer la liste des interfaces réseau sur

lesquelles les services RPC se

placeront en écoute. Cette valeur reçoit une liste

d'entiers, correspondant aux index des interfaces réseau.

Cette valeur doit contenir des

index d'interfaces réseau, commençant à 1. qui

correspond à loopback 127.0.0.1

Pour le faire nous allons créer 2 clés qui

n'existent pas :

| Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Rpc] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Rpc\Linkage] |

Avec le bloc-notes, vous allez créer un fichier que vous nommez : rpc-bind.reg, vous faites un copier/coller de ces valeurs, et vous le fusionnez dans votre base de registre.

Par défaut, le portmapper RPC se met en écoute sur toutes les interfaces réseau.

Une valeur de la base de registre, "ListenOnInternet", permet de paramétrer si le portmapper RPC se met en écoute sur toutes les interfaces ou non. Par défaut, cette valeur n'existe pas et a une valeur implicite de "Y":

nous allons la créer,

Dans la base de registre, allez à la clé : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RpcSs\

Créez la valeur : ListenOnInternet de Type: REG_SZ et donnez lui comme contenu : N

Lorsque ListenOnInternet contient "N", le port TCP 135 devient en écoute uniquement sur les interfaces dont les index apparaissent dans la valeur Bind soit 1 qui correspond à l'interface "Ethernet: MS TCP Loopback interface" 127.0.0.1

Désactiver DCOM

Pour l'instant le port TCP 135 est toujours ouvert car il est utilisé pour recevoir les requêtes d'activation à distance d'objets

COM. Il existe un réglage global dans la base de registres, permettant de désactiver DCOM :

Nous allons modifier une valeur dans la base de registre :

Allez à la clé : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole

A la valeur : EnableDCOM de Type: REG_SZ modifiez le contenu : N (pour désactiver)

Désactiver DCOM ne ferme pas le

port TCP 135. Pour le fermer, une solution est de

supprimer les séquences de

protocoles RPC sur lesquels DCOM ne doit plus être accessible.

Dans notre cas, il suffit de désactiver la séquence

ncacn_ip_tcp, qui correspond au transport sur TCP/IP.

Nous allons modifier une valeur dans la base de registre :

Allez à la clé : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Rpc

A la Valeur : DCOM Protocols

de Type : REG_MULTI_SZ, supprimer le contenu de la

valeur : ncacn_ip_tcp

Voilà le port 135 est désormais fermé

Il existe quelques ports spécifiques

à 2000 Server et à IIS, comme ces

systèmes s'adressent en principe à des

professionnels (Administrateur réseau, etc..) ils ne sont pas

traités dans cet article, mais vous pouvez les retrouver

sur le site de

HSC

Fermer les autres Services "à risque"

Pour comprendre et connaître les services vous pouvez vous

aider de cet article sur les services

Dans le chapitre précédent nous avons déjà fermé

un certain nombre de services ;

Voici la liste des autres services que

vous pouvez "arrêter" et "désactiver" pour une meilleure

sécurité

- Accès à distance au registre

- Aide et support

- Assistant TCP/IP NetBIOS

- Avertissement

- Client DHCP

- Connexion secondaire

- DSDM DDE réseau

- Gestionnaire de l'album

- Gestionnaire d'aide sur le Bureau à distance

- Journaux et alertes de performance

- Machine Debug Manager

- Mises à jour automatiques

- Ouverture de session réseau

- Partage de bureau à distance NetMeeting

- Routage et accès distant

- Service de rapport d'erreur

- Service Terminal Server

- Telnet

- WebClient

Voici la liste des autres services que

vous pouvez "arrêter" et mettre en

mode "manuel"

- Application système COM+

- Connexion réseau

- DDE réseau

- Emplacement protégé

- Explorateur d'ordinateur

- Fournisseur de la prise en charge de sécurité LM NT

- Journal des évènements

- Localisateur d'appel de procédure distante (RPC)

- MS Software Shadow Copy Provider

- NLA (Network Location Awareness)

- QoS RSVP

- Service de la passerelle de la couche Application

- Système d'évenement COM+

- Windows Installer

Ces 2 listes concernent un

PC seul, sans réseau local, pour ceux qui ont un réseau

local, regardez d'abord

les dépendances avant de fermer certains services, sinon, vous

auriez des problèmes de partages de fichiers ou

de connexions

Bloquer certains exécutables

Certains programmes de Windows sont souvent utilisés pour

"exploiter des failles par les pirates informatiques", il est

préférable

de leur attribuer des droits très strictement afin

d'être plus tranquille. Un bon nombre de ces programmes qui sont

concernés

correspondent à tout ce qui est lié aux connexions

réseau,

Les programmes en question :

- cmd.exe,cmdl32.exe,drwtsn32.exe,, net.exe, net1.exe,

nbtstat.exe, netdde.exe, netsh.exe, netstat.exe,

nwscript.exe, pathping.exe, ping.exe, proxycfg.exe, gappsrv.exe,

rasdial.exe, rcp.exe, rsh.exe, sessmgr.exe,

shadow.exe, shutdown.exe, smss.exe, systeminfo.exe, telnet.exe.....

Tous ces programmes se trouvent dans le répertoire :

C:\Windows\System32\ ==>pour XP

C:\winnt\System32\ ==>pour 2000

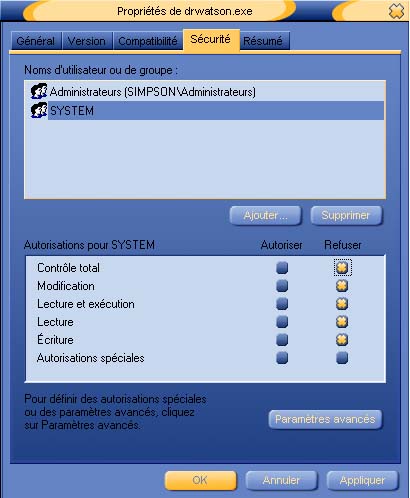

La procédure pour les bloquer de

diverses attaques internes et externes :

Clic droit sur le programme, "propriété" allez sur l'onglet "sécurité"

il suffit "d'interdire" au "Système" l'exécution de ce programme, ou de"supprimer" la ligne "Système", en prenant soin de garder le contrôle du programme avec "l'Administrateur" (ici Homer-AD)

Faire de même pour chacun des autres programmes mentionnés plus haut...

Pour aller plus loin dans la sécurité de votre PC

Protéger le "Control ICMP" (Internet Control Message

Protocol)

Ce protocole est utilisé pour gérer le flux des

données sur le réseau à l'aide de séquences

de commandes.

Des malveillances sont possibles dans l'utilisation de cette

fonctionnalité, afin d'y remédier :

En passant par la base de registre, Avec : regedit

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\

Modifiez la valeur REG_DWORD :

EnableICMPRedirect en lui affectant la valeur 0

Protégez-vous des attaques par "flood ou Spoof"

Permet de se protéger des attaques par flooding ou spoofing,

sans modifier le comportement de la pile de TCP/IP

Nous allons ajouter des valeurs dans la base de registre :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\

Ajouter la valeur REG_DWORD : SynAttackProtect

en lui affectant la valeur 2

Ajouter la valeur REG_DWORD : TcpMaxHalfOpen

en lui affectant la valeur 100

Ajouter la valeur REG_DWORD : TcpMaxHalfOpenRetried

en lui affectant la valeur 80

Ajouter la valeur REG_DWORD : TcpMaxPortExhausted

en lui affectant la valeur 5

Ajouter la valeur REG_DWORD :

EnableDeadGWDetect en lui affectant la valeur

0

Ajouter la valeur REG_DWORD : KeapAliveTime

en lui affectant la valeur

300000

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\

Ajouter la valeur REG_DWORD : NoNameReleaseOnDemand

en lui affectant la valeur 1

Ajouter cette clé "Parameters" et les

valeurs qui suivent dans votre base de registre :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AFD\Parameters\

Modifiez la valeur REG_DWORD :

EnableDynamicBacklog en lui affectant la valeur 0

Modifiez la valeur REG_DWORD :

MinimumDyamicBacklog en lui affectant la valeur 20

Modifiez la valeur REG_DWORD : MaximumDynamicBacklog

en lui affectant la valeur 20000

Modifiez la valeur REG_DWORD : DynamicBacklogGrowthDelta

en lui affectant la valeur 10

Compliquer l'authentification de votre "réseau local" (si vous en avez un)

Nous allons ajouter ou modifier des

valeurs dans la base de registre

A la clé : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

A la valeur : "nolmhash"

de type REG_DWORD donnez lui la valeur : 1

A la valeur : "lmcompatibilitylevel"

de type REG_DWORD donnez lui la valeur : 5

( Si vous avez des PC avec Win 98 ou ME, mettez la dernière

valeur à 3)

Fin de la configuration

Ca y est, nous sommes à la fin de la configuration.

Maintenant, vous pouvez ajouter vos logiciels

préférés, à savoir Firewall, Antivirus,

etc... dont nous avons parlé

au début. A vous de choisir ceux que vous préférez

........

Désormais, vous pouvez surfer un

peu plus tranquille.....en faisant quand même attention où vous

cliquez !

Une fois tout configuré

et après redémarrage de votre PC, plus aucun port

sensible ne devrait être visible de l'extérieur.

Sur cette image, Le port 1025 correspond au service de la passerelle de la couche Application pour mon réseau local, car j'ai un partage de connexion ICS qui fait office de passerelle, cependant, il n'est pas visible de l'extérieur

Pour vous rassurer, vous pouvez faire un test sur le site de Shields UP

Quelques liens qui m'ont été utiles pour préparer cet article :

le site de HSC

le site de Jean Claude Bellamy

Sans oublier Google

Bonne configuration, et bon surf à tous ...

Le mot de la fin, si vous ne voulez jamais rien choper sur Internet "débranchez votre modem"

Tesgaz le : 15/09/2003

- Article suivant : Tutorial Zebprotect

- Retour : la sécurité

- Haut de page -

- 2004/2005 - Copyleft Attitude - Site hébergé par free.fr